КЛАУД

01-Окт-202522-Окт-2025

Konfigurirajte VPN korisnici za kompjuterski i smartfon konekcii

VPN korisnik pretstavuva smetka koja mozhe da pristapi do VPN mrezhata direktno od kompjuteri ili smartfoni. Ova e razlichno od VPN ruterite koi ovozmozhuvaat celi sajtovi/lokacii da gi povrzat site svoi kompjuteri i uredi preku edna vrska.Otkako VPN korisnicite kje se povrzat, tie mozhat bezbedno da komuniciraat so hostovite zad lokaciite povrzani so VPN ruteri, kako i so vashite serveri vo Interspace klaudot.Nasheto reshenie ovozmozhuva mnogu lesno podesuvanje. Sozdavate korisnichki profili vo My Interspace kontrolniot panel, a potoa vashite korisnici podesuvaat VPN klient na svoite kompjuteri ili smartfoni so detalite za pristap koi im gi prakjate. Tie nema da treba da instaliraat dopolnitelen softver, bidejkji postojat vgradeni VPN klienti vo Windows, macOS, Linux, iOS i Android koi rabotat besprekorno so nashiot VPN sistem.

1.Konfigurirajte VPN korisnici vo kontrolniot panel My Interspace

Najavete se na kontrolniot panel My Interspace, izberete ja uslugata Cloud VPN od pochetnata stranica, potoa otvorete go tabot VPN Users. Ovaa stranica sodrzhi dve glavni sekcii: IP opsezi i korisnichki smetki. Pred da kreirate VPN korisnici, mora da konfigurirate najmalku eden IP opseg.1.1.Kreirajte IP opsezi za VPN klientski konekcii

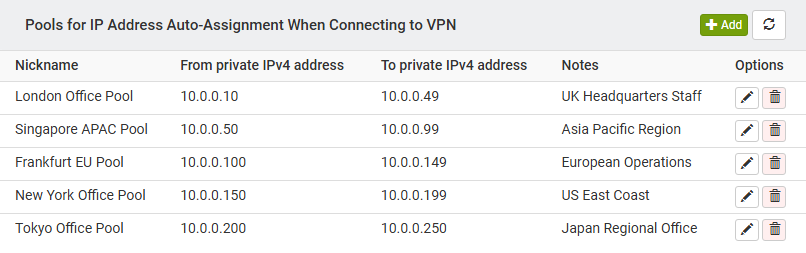

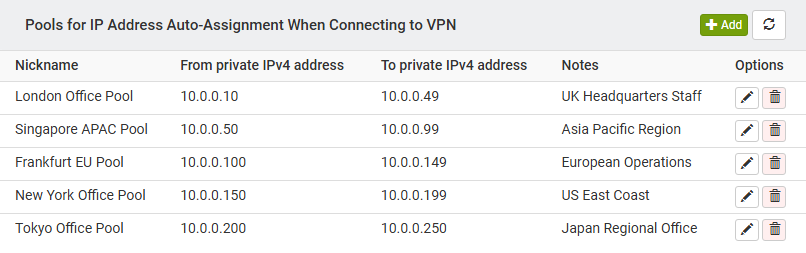

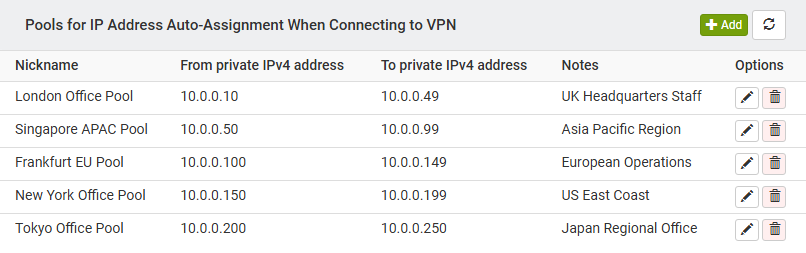

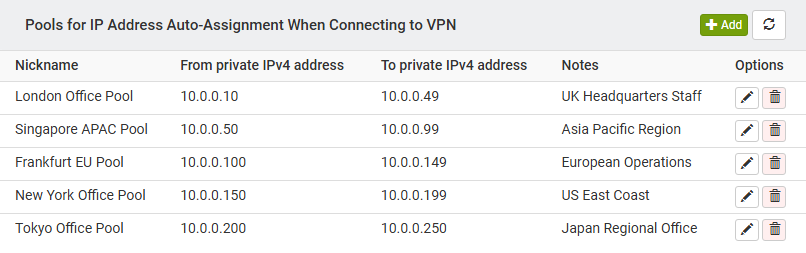

IP opsezi se grupi na privatni IP adresi koi avtomatski se dodeluvaat na VPN klientite koga se povrzuvaat so VPN gateway-ot. Sekoj korisnik koj se povrzuva dobiva privremena IP adresa od konfiguriraniot opseg, koja ja koristi za vremetraenjeto na negovata VPN sesija. Koga korisnikot se iskluchuva, IP adresata se vrakja vo slobodniot opsegot i stanuva dostapna za slednata konekcija.IP adresite vo IP opsegot mora da bidat vo ramkite na privatnata podmrezha kade shto pripagja VPN gateway-ot. Na primer, ako gateway-ot e del od podmrezhata 10.0.0.0/24, vashiot IP opseg mora da bide pomegju 10.0.0.1 i 10.0.0.254. IP opsegot ne smee da gi sodrzhi IP adresata na VPN gateway-ot i site drugi IP adresi koi se vekje dodeleni na vashite klaud serveri, so cel da se sprechat IP konflikti.Za da kreirate IP opseg, otvorete go tabot VPN Users vo uslugata Cloud VPN i kliknete na kopcheto Dodadi vo sekcijata za IP pools. Vo konfiguraciskiot prozorec, vnesete prekar za identifikuvanje na opsegot i odredete ja prvata i poslednata IP adresa za opsegot. Osigurajte deka opsegot sodrzhi dovolno adresi za da gi smestite site korisnici koi mozhat istovremeno da se povrzat. Na primer, opseg od 10.0.0.100 do 10.0.0.150 obezbeduva 51 dostapna adresa za istovremeni VPN konekcii.IP opsezite obezbeduvaat silni mozhnosti za segmentacija za kontrola na pristap. Koga dalechinskite korisnici se povrzuvaat preku specifichni opsezi, vashite cloud serveri mozhat da bidat konfigurirani da dozvolat ili ogranichat pristap vrz osnova na IP adresite na izvorniot opseg. Na primer, mozhete da kreirate oddelni opsezi za razlichni oddeli - eden opseg za smetkovodstveniot oddel (10.0.0.100-10.0.0.120) i drug za razvojniot tim (10.0.0.150-10.0.0.180). Serverskite firewall-i potoa mozhat da bidat konfigurirani da dozvolat pristap do chuvstvitelni aplikacii samo od specifichni grupi na opsezi. Ova znachi deka vashata aplikacija za finansisko upravuvanje koja raboti na cloud server mozhe da bide konfigurirana da prifakja konekcii samo od IP opsegot na smetkovodstveniot oddel, dodeka gi blokira site drugi VPN korisnici.IP opsezite se osobeno vredni za davateli na uslugi koi hostiraat aplikacii za povekje klienti/organizacii. Ako ste CRM/ERP ili slichen davatel koj izvrshuva aplikacii na oddelni cloud serveri za razlichni organizacii, mozhete na sekoja organizacija da i dodelite sopstven dediciran IP opseg. Ova vi ovozmozhuva da konfigurirate serverski firewall-i za da osigurate deka VPN korisnicite od edna organizacija mozhat da pristapat samo do namenetite serveri za taa organizacija, sprechuvajkji pristap megju razlichni organizacii. Na primer, korisnicite od Organizacija A koi se povrzuvaat od opseg 10.0.0.100-10.0.0.120 mozhat da stignat samo do serveri konfigurirani za Organizacija A, dodeka korisnicite od Organizacija B koi se povrzuvaat od opseg 10.0.0.150-10.0.0.180 mozhat da pristapat samo do serveri za Organizacija B.

1.2.Kreirajte VPN korisnichki smetki

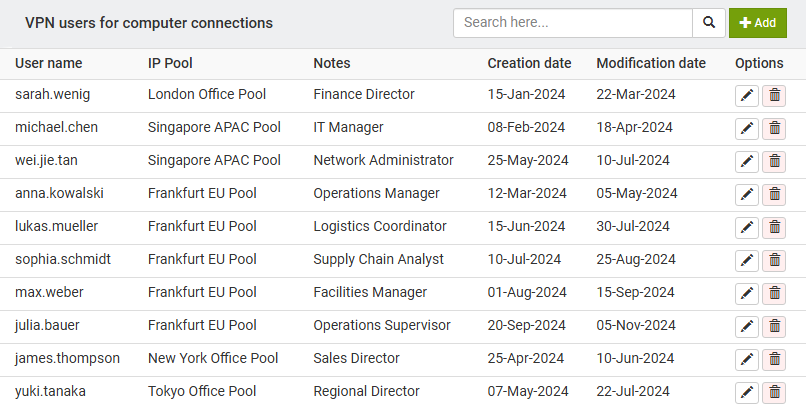

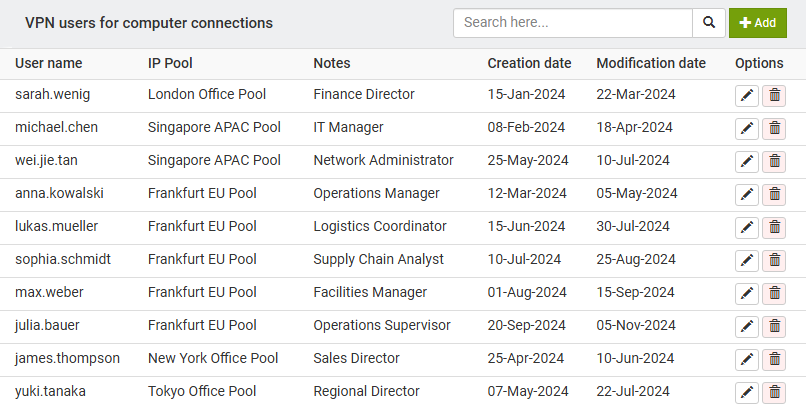

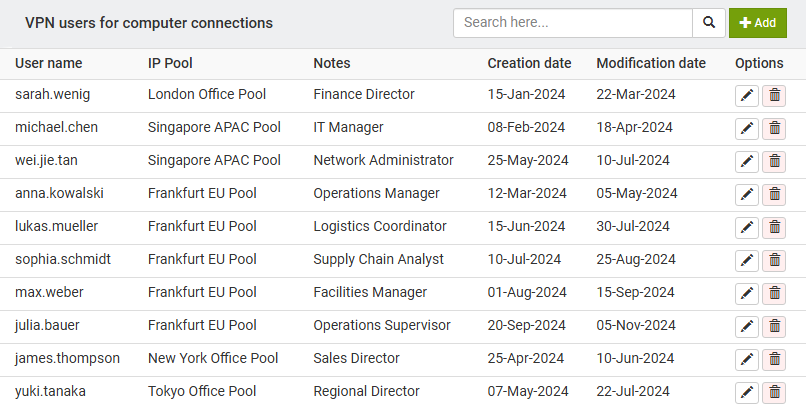

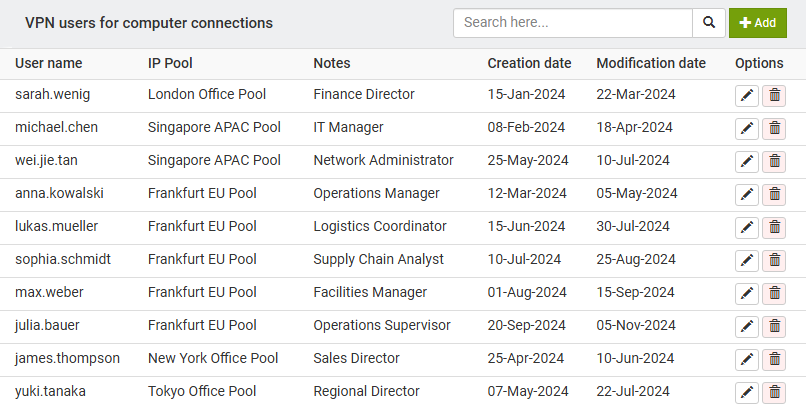

VPN korisnichkata smetka se sostoi od korisnichko ime, lozinka i dodelen IP opseg. Ovie akreditivi im ovozmozhuvaat na poedincite da se avtenticiraat i da vospostavat enkriptirani konekcii do vashiot VPN gateway od nivnite kompjuteri ili smartfoni.Za da kreirate VPN korisnichka smetka, otvorete go tabot VPN Users i locirajte ja sekcijata za korisnici. Kliknete na kopcheto Dodadi za da go otvorite konfiguraciskiot prozorec. Vnesete unikatno korisnichko ime za smetkata i postavete silna lozinka shto korisnikot kje ja koristi za avtentikacija. Od pagjachkoto meni IP opseg, izberete go opsegot od koj ovoj korisnik kje dobie IP adresa pri povrzuvanje. Sistemot avtomatski dodeluva dostapna IP adresa od izbraniot opseg koga korisnikot se povrzuva.Mozhete opcionalno da dodadete zabeleshki za da ja dokumentirate namenata na smetkata ili lichnosta koja ja koristi. Po kreiranjeto na smetkata, spodelete gi korisnichkoto ime i lozinkata do ovlastenoto lice, zaedno so domenot na VPN gateway-ot, za konfiguracija na nivniot klient.

2.Konfigurirajte VPN klientski softver za korisnichkite uredi

Po kreiranjeto na VPN korisnichki smetki vo My Interspace, sledniot chekor e konfiguriranje na VPN klient softverot na uredite koi kje se povrzat so vashiot VPN. Povekjeto sovremeni desktop i mobilni operativni sistemi vkluchuvaat vgradeni VPN klienti koi gi poddrzhuvaat protokolite koristeni od Interspace Cloud VPN.Za da konfigurirate VPN klient, otvorete VPN podesuvanja na vashiot kompjuter ili smartfon. Tochnata lokacija varira spored operativniot sistem, no obichno se naogja vo mrezhnite podesuvanja ili preferenciite za konekcija. Kreirajte nova VPN konekcija i izberete IKEv2 ili IPsec kako tip na konekcija. Vo poleto za adresa na serverot, vnesete go domenot na vashiot VPN gateway (na primer, unique-vpn-gateway.interspace.com). Vnesete go korisnichkoto ime i lozinkata shto gi kreiravte za ovaa VPN korisnichka smetka.Koga konfiguriraniot VPN klient ja inicira konekcijata, celiot mrezhen soobrakjaj namenet za IP podmrezhi vo virtuelnata privatna mrezha se enkriptira i rutira preku VPN tunelot. Mozhete da gi verifikuvate aktivnite konekcii so proverka na tabot Monitoring vo uslugata Cloud VPN, koj gi prikazhuva site momentalno povrzani korisnici zaedno so nivnite dodeleni IP adresi i detali za konekcija.Podolu se chekor-po-chekor instrukcii za najchestite platformi:2.1.Konfigurirajte VPN klient na Windows

- Otvorete VPN podesuvanja. Kliknete na Start menito, napishete "VPN settings" vo poleto za prebaruvanje i izberete VPN settings od rezultatite. Alternativno, odete na Settings > Network & Internet > VPN.

- Dodadete VPN konekcija. Kliknete na kopcheto Add VPN za da kreirate nova VPN konfiguracija.

- Izberete VPN provajder. Od pagjachkoto meni VPN provider, izberete Windows(built-in).

- Vnesete ime na konekcija. Vo poleto Connection name, vnesete opisno ime za ovaa VPN konekcija, kako "Interspace Cloud VPN".

- Vnesete adresa na server. Vo poleto Server name or address, vnesete go domenot na vashiot VPN gateway (na primer, unique-vpn-gateway.interspace.com).

- Izberete tip na VPN. Od pagjachkoto meni VPN type, izberete IKEv2.

- Vnesete akreditivi. Vo polinjata User name i Password, vnesete gi VPN korisnichkite akreditivi shto gi kreiravte vo kontrolniot panel. Shtiklirajte go poleto Remember my sign-in info ako sakate da izbegnete vnesuvanje akreditivi sekoj pat koga se povrzuvate.

- Zachuvajte i povrzete se. Kliknete Save za da ja kreirate VPN konekcijata. Za da se povrzete, kliknete na ikonata za mrezha vo sistemskata lenta, izberete ja vashata VPN konekcija i kliknete Connect.

2.2.Konfigurirajte VPN klient na macOS

- Otvorete Mrezhni podesuvanja. Kliknete na Apple menito vo gorniot lev agol, izberete System Settings (ili System Preferences na postari macOS verzii), potoa kliknete Network.

- Dodadete VPN konekcija. Kliknete na menito so tri tochki ili na kopcheto plus (+) na dnoto od listata na konekcii, potoa izberete Add VPN Configuration.

- Izberete tip na VPN. Vo pagjachkoto meni VPN Type, izberete IKEv2.

- Vnesete ime na konekcija. Vo poleto Display Name ili Service Name, vnesete opisno ime za ovaa VPN konekcija, kako "Interspace Cloud VPN".

- Vnesete adresa na server. Vo polinjata Server Address i Remote ID, vnesete go domenot na vashiot VPN gateway (na primer, unique-vpn-gateway.interspace.com).

- Konfigurirajte avtentikacija. Pod Authentication Settings, izberete Username kako metod za avtentikacija. Vnesete go vasheto VPN korisnichko ime vo poleto Username i vashata lozinka vo poleto Password.

- Zachuvajte konfiguracija. Kliknete Create ili OK za da ja zachuvate VPN konfiguracijata.

- Povrzete se na VPN. Prefrlete go prefrluvachot za konekcija ili kliknete Connect za da ja vospostavite VPN konekcijata. Koga ste povrzani, kje vidite VPN ikona vo meni lentata na vrvot na vashiot ekran.

2.3.Konfigurirajte VPN klient na iPhone

- Otvorete Settings. Na pochetniot ekran na vashiot iPhone, kliknete ja ikonata na aplikacijata Settings.

- Navigirajte do VPN podesuvanja. Lizgajte nadolu i kliknete General, potoa kliknete VPN & Device Management (ili VPN na postari iOS verzii).

- Dodadete VPN konfiguracija. Kliknete VPN, potoa kliknete Add VPN Configuration.

- Izberete tip na konekcija. Na vrvot na ekranot, kliknete Type i izberete IKEv2 od listata na dostapni VPN protokoli.

- Vnesete detali za konekcija. Vo poleto Description, vnesete ime za ovaa konekcija. Vo poleto Server, vnesete go domenot na vashiot VPN gateway (na primer, unique-vpn-gateway.interspace.com). Ostavete go poleto Remote ID prazno ili vnesete go istiot domen.

- Vnesete akreditivi. Vo polinjata Username i Password, vnesete gi VPN korisnichkite akreditivi shto gi kreiravte vo kontrolniot panel.

- Zachuvajte konfiguracija. Kliknete Done vo gorniot desen agol za da ja zachuvate VPN konfiguracijata.

- Povrzete se na VPN. Prefrlete go prefrluvachot Status do vashata VPN konekcija za da se povrzete. Koga ste povrzani, kje vidite VPN ikona vo status lentata na vrvot na vashiot ekran.

2.4.Konfigurirajte VPN klient na Android telefoni i tableti

- Otvorete Settings. Na vashiot Android telefon ili tablet, otvorete ja aplikacijata Settings od vashiot app drawer ili notification shade.

- Navigirajte do VPN podesuvanja. Kliknete Network & Internet (ili Connections na Samsung uredi), potoa kliknete VPN. Ako se pobara, postavete zakluchuvanje na ekran (PIN, shema ili lozinka) bidejkji Android go bara ova za VPN konekcii.

- Dodadete VPN profil. Kliknete ja ikonata plus (+) ili kopcheto Add VPN vo gorniot desen agol za da kreirate nov VPN profil.

- Vnesete ime na profil. Vo poleto Name, vnesete opisno ime za ovaa VPN konekcija, kako "Interspace Cloud VPN".

- Izberete tip na VPN. Kliknete Type i izberete IKEv2/IPSec MSCHAPv2 od listata na dostapni VPN protokoli.

- Vnesete adresa na server. Vo poleto Server address, vnesete go domenot na vashiot VPN gateway (na primer, unique-vpn-gateway.interspace.com).

- Vnesete akreditivi. Vo polinjata Username i Password, vnesete gi VPN korisnichkite akreditivi shto gi kreiravte vo kontrolniot panel.

- Zachuvajte i povrzete se. Kliknete Save za da go kreirate VPN profilot. Za da se povrzete, kliknete go VPN profilot shto shtotuku go kreiravte i kliknete Connect. Koga ste povrzani, kje vidite ikona kluch vo vashata notification bar.

Конфигурирајте VPN корисници за компјутерски и смартфон конекции

VPN корисник претставува сметка која може да пристапи до VPN мрежата директно од компјутери или смартфони. Ова е различно од VPN рутерите кои овозможуваат цели сајтови/локации да ги поврзат сите свои компјутери и уреди преку една врска.Откако VPN корисниците ќе се поврзат, тие можат безбедно да комуницираат со хостовите зад локациите поврзани со VPN рутери, како и со вашите сервери во Interspace клаудот.Нашето решение овозможува многу лесно подесување. Создавате кориснички профили во My Interspace контролниот панел, а потоа вашите корисници подесуваат VPN клиент на своите компјутери или смартфони со деталите за пристап кои им ги праќате. Тие нема да треба да инсталираат дополнителен софтвер, бидејќи постојат вградени VPN клиенти во Windows, macOS, Linux, iOS и Android кои работат беспрекорно со нашиот VPN систем.

1.Конфигурирајте VPN корисници во контролниот панел My Interspace

Најавете се на контролниот панел My Interspace, изберете ја услугата Cloud VPN од почетната страница, потоа отворете го табот VPN Users. Оваа страница содржи две главни секции: IP опсези и кориснички сметки. Пред да креирате VPN корисници, мора да конфигурирате најмалку еден IP опсег.1.1.Креирајте IP опсези за VPN клиентски конекции

IP опсези се групи на приватни IP адреси кои автоматски се доделуваат на VPN клиентите кога се поврзуваат со VPN gateway-от. Секој корисник кој се поврзува добива привремена IP адреса од конфигурираниот опсег, која ја користи за времетраењето на неговата VPN сесија. Кога корисникот се исклучува, IP адресата се враќа во слободниот опсегот и станува достапна за следната конекција.IP адресите во IP опсегот мора да бидат во рамките на приватната подмрежа каде што припаѓа VPN gateway-от. На пример, ако gateway-от е дел од подмрежата 10.0.0.0/24, вашиот IP опсег мора да биде помеѓу 10.0.0.1 и 10.0.0.254. IP опсегот не смее да ги содржи IP адресата на VPN gateway-от и сите други IP адреси кои се веќе доделени на вашите клауд сервери, со цел да се спречат IP конфликти.За да креирате IP опсег, отворете го табот VPN Users во услугата Cloud VPN и кликнете на копчето Додади во секцијата за IP pools. Во конфигурацискиот прозорец, внесете прекар за идентификување на опсегот и одредете ја првата и последната IP адреса за опсегот. Осигурајте дека опсегот содржи доволно адреси за да ги сместите сите корисници кои можат истовремено да се поврзат. На пример, опсег од 10.0.0.100 до 10.0.0.150 обезбедува 51 достапна адреса за истовремени VPN конекции.IP опсезите обезбедуваат силни можности за сегментација за контрола на пристап. Кога далечинските корисници се поврзуваат преку специфични опсези, вашите cloud сервери можат да бидат конфигурирани да дозволат или ограничат пристап врз основа на IP адресите на изворниот опсег. На пример, можете да креирате одделни опсези за различни оддели - еден опсег за сметководствениот оддел (10.0.0.100-10.0.0.120) и друг за развојниот тим (10.0.0.150-10.0.0.180). Серверските firewall-и потоа можат да бидат конфигурирани да дозволат пристап до чувствителни апликации само од специфични групи на опсези. Ова значи дека вашата апликација за финансиско управување која работи на cloud сервер може да биде конфигурирана да прифаќа конекции само од IP опсегот на сметководствениот оддел, додека ги блокира сите други VPN корисници.IP опсезите се особено вредни за даватели на услуги кои хостираат апликации за повеќе клиенти/организации. Ако сте CRM/ERP или сличен давател кој извршува апликации на одделни cloud сервери за различни организации, можете на секоја организација да и доделите сопствен дедициран IP опсег. Ова ви овозможува да конфигурирате серверски firewall-и за да осигурате дека VPN корисниците од една организација можат да пристапат само до наменетите сервери за таа организација, спречувајќи пристап меѓу различни организации. На пример, корисниците од Организација А кои се поврзуваат од опсег 10.0.0.100-10.0.0.120 можат да стигнат само до сервери конфигурирани за Организација А, додека корисниците од Организација Б кои се поврзуваат од опсег 10.0.0.150-10.0.0.180 можат да пристапат само до сервери за Организација Б.

1.2.Креирајте VPN кориснички сметки

VPN корисничката сметка се состои од корисничко име, лозинка и доделен IP опсег. Овие акредитиви им овозможуваат на поединците да се автентицираат и да воспостават енкриптирани конекции до вашиот VPN gateway од нивните компјутери или смартфони.За да креирате VPN корисничка сметка, отворете го табот VPN Users и лоцирајте ја секцијата за корисници. Кликнете на копчето Додади за да го отворите конфигурацискиот прозорец. Внесете уникатно корисничко име за сметката и поставете силна лозинка што корисникот ќе ја користи за автентикација. Од паѓачкото мени IP опсег, изберете го опсегот од кој овој корисник ќе добие IP адреса при поврзување. Системот автоматски доделува достапна IP адреса од избраниот опсег кога корисникот се поврзува.Можете опционално да додадете забелешки за да ја документирате намената на сметката или личноста која ја користи. По креирањето на сметката, споделете ги корисничкото име и лозинката до овластеното лице, заедно со доменот на VPN gateway-от, за конфигурација на нивниот клиент.

2.Конфигурирајте VPN клиентски софтвер за корисничките уреди

По креирањето на VPN кориснички сметки во My Interspace, следниот чекор е конфигурирање на VPN клиент софтверот на уредите кои ќе се поврзат со вашиот VPN. Повеќето современи десктоп и мобилни оперативни системи вклучуваат вградени VPN клиенти кои ги поддржуваат протоколите користени од Interspace Cloud VPN.За да конфигурирате VPN клиент, отворете VPN подесувања на вашиот компјутер или смартфон. Точната локација варира според оперативниот систем, но обично се наоѓа во мрежните подесувања или преференциите за конекција. Креирајте нова VPN конекција и изберете IKEv2 или IPsec како тип на конекција. Во полето за адреса на серверот, внесете го доменот на вашиот VPN gateway (на пример, unique-vpn-gateway.interspace.com). Внесете го корисничкото име и лозинката што ги креиравте за оваа VPN корисничка сметка.Кога конфигурираниот VPN клиент ја иницира конекцијата, целиот мрежен сообраќај наменет за IP подмрежи во виртуелната приватна мрежа се енкриптира и рутира преку VPN тунелот. Можете да ги верификувате активните конекции со проверка на табот Мониторинг во услугата Cloud VPN, кој ги прикажува сите моментално поврзани корисници заедно со нивните доделени IP адреси и детали за конекција.Подолу се чекор-по-чекор инструкции за најчестите платформи:2.1.Конфигурирајте VPN клиент на Windows

- Отворете VPN подесувања. Кликнете на Start менито, напишете "VPN settings" во полето за пребарување и изберете VPN settings од резултатите. Алтернативно, одете на Settings > Network & Internet > VPN.

- Додадете VPN конекција. Кликнете на копчето Add VPN за да креирате нова VPN конфигурација.

- Изберете VPN провајдер. Од паѓачкото мени VPN provider, изберете Windows(built-in).

- Внесете име на конекција. Во полето Connection name, внесете описно име за оваа VPN конекција, како "Interspace Cloud VPN".

- Внесете адреса на сервер. Во полето Server name or address, внесете го доменот на вашиот VPN gateway (на пример, unique-vpn-gateway.interspace.com).

- Изберете тип на VPN. Од паѓачкото мени VPN type, изберете IKEv2.

- Внесете акредитиви. Во полињата User name и Password, внесете ги VPN корисничките акредитиви што ги креиравте во контролниот панел. Штиклирајте го полето Remember my sign-in info ако сакате да избегнете внесување акредитиви секој пат кога се поврзувате.

- Зачувајте и поврзете се. Кликнете Save за да ја креирате VPN конекцијата. За да се поврзете, кликнете на иконата за мрежа во системската лента, изберете ја вашата VPN конекција и кликнете Connect.

2.2.Конфигурирајте VPN клиент на macOS

- Отворете Мрежни подесувања. Кликнете на Apple менито во горниот лев агол, изберете System Settings (или System Preferences на постари macOS верзии), потоа кликнете Network.

- Додадете VPN конекција. Кликнете на менито со три точки или на копчето плус (+) на дното од листата на конекции, потоа изберете Add VPN Configuration.

- Изберете тип на VPN. Во паѓачкото мени VPN Type, изберете IKEv2.

- Внесете име на конекција. Во полето Display Name или Service Name, внесете описно име за оваа VPN конекција, како "Interspace Cloud VPN".

- Внесете адреса на сервер. Во полињата Server Address и Remote ID, внесете го доменот на вашиот VPN gateway (на пример, unique-vpn-gateway.interspace.com).

- Конфигурирајте автентикација. Под Authentication Settings, изберете Username како метод за автентикација. Внесете го вашето VPN корисничко име во полето Username и вашата лозинка во полето Password.

- Зачувајте конфигурација. Кликнете Create или OK за да ја зачувате VPN конфигурацијата.

- Поврзете се на VPN. Префрлете го префрлувачот за конекција или кликнете Connect за да ја воспоставите VPN конекцијата. Кога сте поврзани, ќе видите VPN икона во мени лентата на врвот на вашиот екран.

2.3.Конфигурирајте VPN клиент на iPhone

- Отворете Settings. На почетниот екран на вашиот iPhone, кликнете ја иконата на апликацијата Settings.

- Навигирајте до VPN подесувања. Лизгајте надолу и кликнете General, потоа кликнете VPN & Device Management (или VPN на постари iOS верзии).

- Додадете VPN конфигурација. Кликнете VPN, потоа кликнете Add VPN Configuration.

- Изберете тип на конекција. На врвот на екранот, кликнете Type и изберете IKEv2 од листата на достапни VPN протоколи.

- Внесете детали за конекција. Во полето Description, внесете име за оваа конекција. Во полето Server, внесете го доменот на вашиот VPN gateway (на пример, unique-vpn-gateway.interspace.com). Оставете го полето Remote ID празно или внесете го истиот домен.

- Внесете акредитиви. Во полињата Username и Password, внесете ги VPN корисничките акредитиви што ги креиравте во контролниот панел.

- Зачувајте конфигурација. Кликнете Done во горниот десен агол за да ја зачувате VPN конфигурацијата.

- Поврзете се на VPN. Префрлете го префрлувачот Status до вашата VPN конекција за да се поврзете. Кога сте поврзани, ќе видите VPN икона во статус лентата на врвот на вашиот екран.

2.4.Конфигурирајте VPN клиент на Android телефони и таблети

- Отворете Settings. На вашиот Android телефон или таблет, отворете ја апликацијата Settings од вашиот app drawer или notification shade.

- Навигирајте до VPN подесувања. Кликнете Network & Internet (или Connections на Samsung уреди), потоа кликнете VPN. Ако се побара, поставете заклучување на екран (PIN, шема или лозинка) бидејќи Android го бара ова за VPN конекции.

- Додадете VPN профил. Кликнете ја иконата плус (+) или копчето Add VPN во горниот десен агол за да креирате нов VPN профил.

- Внесете име на профил. Во полето Name, внесете описно име за оваа VPN конекција, како "Interspace Cloud VPN".

- Изберете тип на VPN. Кликнете Type и изберете IKEv2/IPSec MSCHAPv2 од листата на достапни VPN протоколи.

- Внесете адреса на сервер. Во полето Server address, внесете го доменот на вашиот VPN gateway (на пример, unique-vpn-gateway.interspace.com).

- Внесете акредитиви. Во полињата Username и Password, внесете ги VPN корисничките акредитиви што ги креиравте во контролниот панел.

- Зачувајте и поврзете се. Кликнете Save за да го креирате VPN профилот. За да се поврзете, кликнете го VPN профилот што штотуку го креиравте и кликнете Connect. Кога сте поврзани, ќе видите икона клуч во вашата notification bar.

Vo ovoj dokument

- ↱ Voved

- 1.Konfigurirajte VPN korisnici vo kontrolniot panel My Interspace

- 1.1.Kreirajte IP opsezi za VPN klientski konekcii

- 1.2.Kreirajte VPN korisnichki smetki

- 2.Konfigurirajte VPN klientski softver za korisnichkite uredi

- 2.1.Konfigurirajte VPN klient na Windows

- 2.2.Konfigurirajte VPN klient na macOS

- 2.3.Konfigurirajte VPN klient na iPhone

- 2.4.Konfigurirajte VPN klient na Android telefoni i tableti

Во овој документ

- ↱ Вовед

- 1.Конфигурирајте VPN корисници во контролниот панел My Interspace

- 1.1.Креирајте IP опсези за VPN клиентски конекции

- 1.2.Креирајте VPN кориснички сметки

- 2.Конфигурирајте VPN клиентски софтвер за корисничките уреди

- 2.1.Конфигурирајте VPN клиент на Windows

- 2.2.Конфигурирајте VPN клиент на macOS

- 2.3.Конфигурирајте VPN клиент на iPhone

- 2.4.Конфигурирајте VPN клиент на Android телефони и таблети

Povrzani sodrzhini

Dokumentacija

Klaud

Komunikacii

Hosting

My Interspace

Tehnichki statii

Tutorijali

Nauchi

Novosti

Aktuelni novosti

Posledni nastani

Поврзани содржини

Документација

Клауд

Комуникации

Хостинг

My Interspace

Технички статии

Туторијали

Научи

Новости

Актуелни новости

Последни настани

Povrzani produkti

Klaud VPN

Klaud VPN kreira bezbedna virtuelna privatna mrezha koja ovozmozhuva kriptirana komunikacija megju LAN mrezhi na fizichki lokacii, poedinechni kompjuteri/smartfoni i virtuelni serveri vo Interspace Klaud.

Sovrsheno e pogodna za banki, softverski developeri, CRM/ERP provajderi, zdravstveni organizacii, pravni firmi, smetkovodstveni firmi, biznisi so e-trgovija i globalno rasprostraneti timovi.

Elastichen Klaud VPS

Elastichen klaud VPS e virtuelna mashina koja raboti na napredni klaud i mrezhni tehnologii, nudejkji superiorni prednosti vo odnos na tradicionalniot VPS hosting, so izvonreden odnos na cena-performansi.

Podignete OS i aplikacii za samo 1 min. Na eden klik geo-redundantni bekapi, snapshoti i disaster recovery. AMD EPYC procesori od nova generacija, ultra-brz NVMe sklad, dedicirani konekcii i besplatna privatna mrezha.

Balanser na optovaruvanje

Balanserot na optovaruvanje distribuira soobrakjaj na povekje serveri vo vashata privatna mrezha, obezbeduvajkji visoki performansi i redundansa. Dizajniran e za visoka dostapnost i golem broj na konekcii.

Nudi napredni funkcii, vkluchuvajkji besplatni avtomatski SSL sertifikati, avtomatsko prefrlanje, postojanost na sesija, multipleksiranje na konekcii, WebSocket, ogranichuvanje na brzina po IP i povekje.

Klaud NAT Gateway

Vlezni i izlezni konekcii preku Internet, za vashite virtuelni serveri koi imaat samo privatni IP adresi.

Serverite pristapuvaat na Internet so rutiranje na soobrakjajot preku NAT gateway. Opcionalno, mozhe da primaat vlezni konekcii od Internet so port forward.

Поврзани продукти

Клауд VPN

Клауд VPN креира безбедна виртуелна приватна мрежа која овозможува криптирана комуникација меѓу LAN мрежи на физички локации, поединечни компјутери/смартфони и виртуелни сервери во Interspace Клауд.

Совршено е погодна за банки, софтверски девелопери, CRM/ERP провајдери, здравствени организации, правни фирми, сметководствени фирми, бизниси со е-трговија и глобално распространети тимови.

Еластичен Клауд ВПС

Еластичен клауд ВПС е виртуелна машина која работи на напредни клауд и мрежни технологии, нудејќи супериорни предности во однос на традиционалниот VPS хостинг, со извонреден однос на цена-перформанси.

Подигнете ОС и апликации за само 1 мин. На еден клик гео-редундантни бекапи, снапшоти и disaster recovery. AMD EPYC процесори од нова генерација, ултра-брз NVMe склад, дедицирани конекции и бесплатна приватна мрежа.

Балансер на оптоварување

Балансерот на оптоварување дистрибуира сообраќај на повеќе сервери во вашата приватна мрежа, обезбедувајќи високи перформанси и редунданса. Дизајниран е за висока достапност и голем број на конекции.

Нуди напредни функции, вклучувајќи бесплатни автоматски SSL сертификати, автоматско префрлање, постојаност на сесија, мултиплексирање на конекции, WebSocket, ограничување на брзина по IP и повеќе.

Клауд NAT Gateway

Влезни и излезни конекции преку Интернет, за вашите виртуелни сервери кои имаат само приватни IP адреси.

Серверите пристапуваат на Интернет со рутирање на сообраќајот преку NAT gateway. Опционално, може да примаат влезни конекции од Интернет со port forward.

Македонски

Македонски English

English Deutsch

Deutsch Slovenščina

Slovenščina Srpski

Srpski Shqip

Shqip Български

Български